В чому різниця: витік даних чи злам

Тенденція зламів з метою викрадення даних є стрімкою і продовжує зростати по всьому світу. Згідно останнього звіту Cost of Data Breach, який щорічно публікує IBM та Ponemon Institute, збитки від витоку даних у 2021 році сягнули рекордного рівня. Минулого року середня вартість становила 3,83 млн. доларів США, а цього року досягла піку в 4,24 млн. доларів США.

Заходи з мінімізації наслідків таких подій передбачають комплексне врегулювання всієї поверхні атаки, включно з мережею третьої і навіть четвертої сторони.

Попри те, що поширення кіберзлочинності змушує організації вдосконалювати свої програми з кібербезпеки, багато хто з них все ще не помічають одну з основних причин зламу даних — витік даних.

Щоб дізнатися, які загальні причини цих критичних подій безпеки та як пом’якшити їхні наслідки, читайте далі.

Що таке витік даних?

Витік даних — це коли хтось отримує неправомірний доступ до інформації. Це може статися фізично — як то стікер з записаними на ньому логінами та паролями, або, що частіше, в електронному вигляді, наприклад, через уразливості програмного забезпечення.

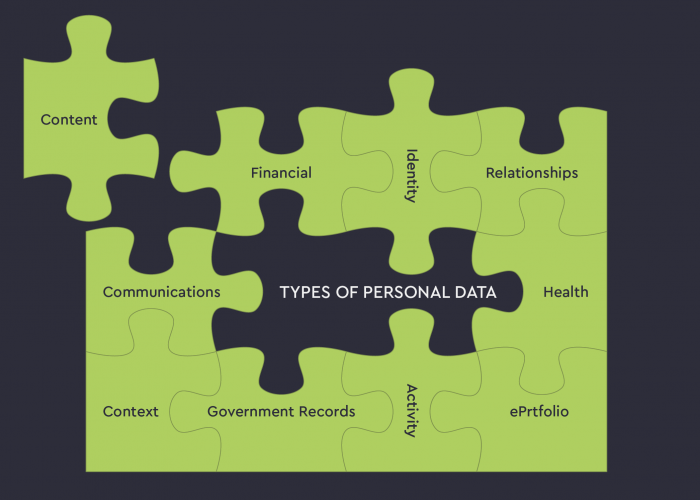

Коли кіберзлочинці виявляють витік даних, вони можуть використати цю інформацію для успішної кібератаки, особливо якщо скомпрометовані дані містять особисту інформацію (PII — Персональну ідентифікаційну інформацію).

Яка різниця між витоком даних і зламом даних

Причиною витоку даних не є кіберзлочинці. Витоки трапляються через існуючі вразливі місця і часто громадськість не в курсі протягом тривалого часу про те, що вони мають місце. Витоки можуть лишатися непоміченими роками, доки їх зрештою не виявлять кіберзлочинці, або служби безпеки.

З іншого боку, злам даних, тобто компрометація даних, є результатом дій кіберзлочинців. Такі злами є цілями спланованих кібератак.

Отже.

Витоки даних зазвичай спричинені внутрішніми помилками

Злам даних є наслідком спланованої кібератаки

Хоча вони мають різне походження, але як витік, так і злам даних можуть призвести до компрометації конфіденційної інформації. Витоки даних зазвичай передують зламам даних і в такий спосіб «озброюють» кіберзлочинців для здійснення кібератак.

Але не всі витоки даних призводять до зламів. Деякі інциденті можуть сприяти розгортанню атак програм-вимагачів (які можна класифікувати як злам даних).

6 найпоширеніших причин витоку даних у 2022 році

1. Неправильно налаштовані параметри програмного забезпечення

Неправильно налаштовані параметри програмного забезпечення можуть спричинити витік конфіденційної інформації клієнтів. Якщо таке програмне забезпечення користується популярністю, мільйони користувачів можуть стати потенційними жертвами кібератакам.

Наприклад, саме це стало причиною витоку даних Microsoft Power Apps у 2021 році.

2. Соціальна інженерія

Кіберзлочинці зрідка є причиною витоків даних, але коли це відбувається, то це, як правило, результат тактичного обману за допомогою соціальної інженерії.

Соціальна інженерія — це використання психологічних маніпуляцій з метою отримання конфіденційної інформації жертви. Фішинг є найпоширенішим типом атаки соціальної інженерії, яка відбувається або вербально, або в електронному вигляді.

Приклад вербального фішингу — це коли шахрай дзвонить співробітнику і видає себе за ІТ-спеціаліста, наприклад. Злочинець може запитати облікові дані для входу під виглядом посилення доступу, щоб вирішити критичну внутрішню проблему.

Experian зазнав зламу даних, що вплинуло на 800 000 компаній завдяки соціальній інженерії, власне через вербальну атаку. Кіберзлочинець, який прикидався одним з клієнтів Experian, звернувся за послугами до компанії, що врешті призвело до оприлюднення конфіденційних даних клієнтів.

Хакери можуть використовувати витік даних, щоб порушити ІТ-периметр і завершити початкову фазу кібератаки.

Електронні фішингові атаки є більш поширеними, оскільки вони можуть охопити більшу кількість жертв набагато швидше. Найпопулярнішим видом є e-mail шахрайство.

Фішингові електронні листи виглядають як звичайні повідомлення з надійних джерел, але містять заражені посилання. Коли користувач натискає на таке посилання, то на його пристрій може буте встановлено шкідливе програмне забезпечення, або він може завантажити фейкову веб-сторінку, призначену для крадіжки даних.

Фішингові електронні листи стають дедалі складнішими та їх важче виявити, особливо коли вони емоційно чіпляють одержувача.

Раптове зростання таких атак прийшлося на пандемію COVID-19. Фішингові електронні листи з докладною інформацією про безпеку надсилались жертвам, а в деяких навіть було зазначено, що вони надійшли від державних та надійних медичних установ.

3. Перевикористані паролі

У багатьох випадках один скомпрометований пароль призводить до компрометації кількох цифрових активів, оскільки користувачі, як правило, використовують той самий пароль для всіх своїх акаунтів.

Така погана звичка призводить до критичного витоку даних, оскільки вкрадені дані клієнтів зазвичай продаються на форумах в дарк-вебі.

Ви можете перевірити, чи були скомпрометовані ваші електронні скрині, паролі чи телефонні номери на сайті Have I Been Pwned.

Якщо ви користуєтеся iPhone, функція «Рекомендації щодо безпеки» в iOS 14 дає можливість перевірити, чи ви перевикористовуєте паролі, щоб одразу змінити їх.

Навіть часткова інформація про пароль класифікується як витік даних, оскільки решту можна визначити за через брутфорс, коли хакери за допомогою спеціальних програм підбирають паролі до облікового запису.

Наявність часткової інформації про пароль зменшує кількість необхідних спроб для підбору паролю, що дозволяє кіберзлочинцям досягати успіху набагато швидше.

4. Фізична крадіжка пристроїв з конфіденційною інформацією

Пристрої компанії містять конфіденційну інформацію, і коли ці пристрої потрапляють у чужі руки, вони можуть бути використані для зламу даних.

Наприклад, кіберзлочинець може зв’язатися з ІТ-адміністратором із вкраденого ноутбука і стверджувати, що він забув свої дані для входу. За допомогою правильної тактики спілкування ІТ-адміністратор надасть цю інформацію, і таким чином допоможе кіберзлочинцю віддалено увійти в приватну мережу компанії.

5. Уразливості програмного забезпечення

Уразливості програмного забезпечення, такі як експлойти нульового дня, створюють зручні шляхи для доступу до конфіденційних ресурсів. Це дозволяє обійти початковий етап кібератаки, надаючи можливість злочинцям одразу перейти до етапу підвищення привілеїв, по суті, до того, що залишився перед зламом даних.

6. Використання передвстановлених (дефолтних) паролів

Багато стандартних заводських облікових даних, які супроводжують нові пристрої, є загальновідомими. У зв’язку з цим дефолтні облікові дані класифікуються як витоки даних.

Пристрої IoT найбільше зазнають такого впливу. При покупці ці пристрої мають стандартні комбінації входу для швидкого налаштування.

Поширені комбінації імені користувача та пароля включають «admin» або «12345».

Інструкції виробника зазвичай наголошують на необхідності зміни цих облікових даних перед використанням, але, на жаль, їх рідко дотримуються – шкідлива звичка як малого бізнесу, так і великих підприємств.

Оскільки пристрої IoT зазвичай об’єднані в мережу, ці витоки даних можуть сприяти широкомасштабній DdoS-атаці.

Це саме те, що сталося у 2016 році. Одна з найбільших зафіксованих атак DdoS була здійснена проти блогу про кібербезпеку Curbs on Security.

Ботнет, який здійснив атаку, складався з 380 000 пристроїв IoT, які були легко зламані через їхні дефолтні паролі.

Як запобігти витоку даних?

Щоб запобігти витоку даних, програми кібербезпеки повинні включати стратегію захисту даних. Це не тільки означає відповідність стандартам, таким як GDPR, але й включає плани реагування на інциденти та стратегію усунення витоку даних.

Нижче наводимо найкращі методи, як доможуть мінімізувати витоки даних, які в свою чергу призводять до зламів.

1. Спростіть права доступу

Це не слід плутати з відмовою від керування привілейованим доступом. Керування привілейованим доступом є критичним для кібербезпеки. Проте процес, який керує рівнями доступу кожного користувача, має бути спрощений.

Складні робочі процеси дозволів доступу ускладнюють відстеження рівня доступу кожного користувача, що збільшує ризик випадково надати користувачеві більший доступ, ніж йому потрібно.

Перевірте рівні доступу кожного користувача, щоб переконатися, що доступ до конфіденційних ресурсів мають лише ті, кому це точно необхідно.

Після цього запустіть робочий процес доступу користувачів через фільтр, щоб усунути непотрібні складності.

2. Навчання персоналу

Стратегія запобігання витоку даних повинна бути ключовим елементом, враховуючи те, що найслабша ланка в безпеці організації – це людина.

Для того щоб співробітники не піддавалися звичайним тактикам соціальної інженерії, вони мають бути навчені тому, як розпізнавати такі атаки.

Найкраща форма навчання – досвід. Створіть навчальну програму, в рамках якої співробітники регулярно зазнаватимуть контрольованих атак соціальної інженерії, які здійснює ваша команда безпеки.

«Провал» тесту має потужний емоційний ефект, який запам’ятається на довгі роки.

3. Використовуйте багатофакторну аутентифікацію

Якщо після навчання співробітник все ще піддається шахрайствам, ризик витоку можна зменшити за допомогою багатофакторної аутентифікації.

Багатофакторна аутентифікація створює додаткову перешкоду, яка може змусити співробітників переосмислити свої дії під час атаки.

4. Зашифруйте всі дані

Якщо дані випадково витікають, вони можуть бути нецікавими для кіберзлочинців, якщо вони ефективно зашифровані.

Обов’язково використовуйте найбезпечніші способи шифрування, такі як шифрування AES та шифрування PGP.

5. Використовуйте Менеджер паролів

Часто в компаніях використовують дефолтні паролі, оскільки через велику кількість різних систем і паролів для них, дуже важко всі ці паролі запам’ятати. Менеджер паролів зручно зберігає всі паролі в одному місці.

6. Впровадити рішення для виявлення витоку даних

Стратегія запобігання витоку даних має супроводжуватися рішенням для виявлення витоку даних.

Завдяки таким рішенням є можливість сканувати як те, що потрапило до відкритого доступу, так і до дарк-вебу. Ці рішення можуть бути повністю автоматизовані або підтримуватися аналітиками з кібербезпеки.

Джерело: UpGuard