Нещодавно Microsoft опублікувала звіт про цифровий захист за 2022 рік, у якому представлено поточний ландшафт загроз, аналіз першої рашистсько-української гібридної війни, поточний стан кіберзлочинності та надано рекомендації для успішного захисту від майбутніх загроз.

Державні хакерські угруповання стають все більш вагомою загрозою, оскільки вони все частіше атакують об’єкти критичної інфраструктури та швидко використовують уразливості нульового дня.

Майкрософт поділилася статистичними даними з величезної кількості джерел за період з липня 2021 року до кінця червня 2022 року:

- 43 трильйони сигналів було синтезовано щодня за допомогою складної аналітики даних та алгоритмів ШІ

- Понад 8 500 інженерів, дослідників, спеціалістів з обробки даних, експертів з кібербезпеки, шукачів загроз, експертів з геополітики, слідчих та представників оперативних служб реагування було залучено в 77 країнах

- Понад 15 000 партнерів в екосистемі безпеки Microsoft допомагали підвищувати рівень кіберстійкості

- 37 мільярдів загроз, які надходять через імейли, було заблоковано

- 34,7 мільярди загроз ідентифікації заблоковано

- 2,5 мільярди сигналів кінцевих точок аналізували щодня

ЯКІ ВИСНОВКИ?

- Програми-вимагачі та вимагання стають все більш поширеними:

* У міру того як кіберзахист покращується і все більше організацій використовують проактивний підхід до запобігання атакам, зловмисники адаптують свої методи. Загроза програм-вимагачів з метою викупу зростає завдяки атакам, націленим на підприємства та критичну інфраструктуру.

* 93% випадків реагування Microsoft на інциденти програм-вимагачів виявили недостатній контроль доступу до привілеїв і латерального руху. Найефективніший захист від програм-вимагачів включає в себе багатофакторну автентифікацію, часті оновлення з безпеки та дотримання принципів нульової довіри в усій мережевій архітектурі.

- Складність загроз на рівні держави:

* Державні кібервійська здійснюють дедалі складніші кібератаки, намагаючись лишатися непоміченими та водночас досягати своїх стратегічних цілей. Кіберзлочинці почали використовувати напрацювання в автоматизації, хмарній інфраструктурі та технологіях віддаленого доступу для атак більш широкого спектру цілей.

* На сьогодні Microsoft видалила понад 10 000 доменів, які використовувалися кіберзлочинцями, і 600 доменів, які використовували хакери державних угруповань.

- Кіберстійкість до нових атак:

* Забезпечення високого рівня кіберстійкості вимагає цілісного, адаптивного підходу, щоб протистояти постійним загрозам основним службам та інфраструктурі. Переважній більшості успішних кібератак можна запобігти, дотримуючись елементарної кібергігієни.

* Обсяг атак на паролі зріс приблизно до 921 атаки щосекунди, тобто зростання на 74% лише за один рік.

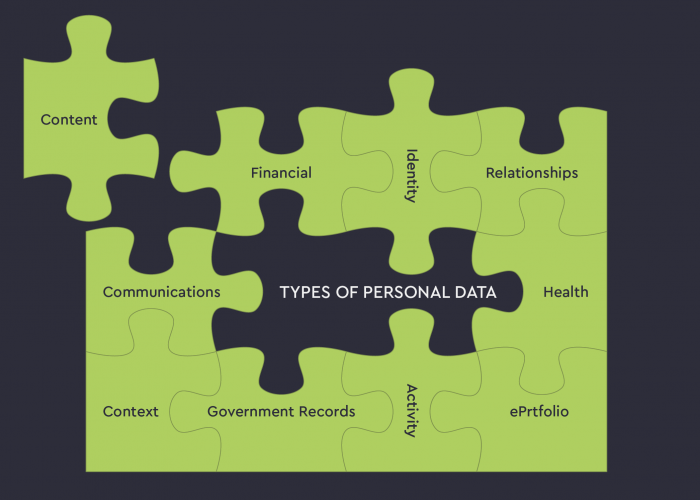

* Хоча атаки на основі паролів залишаються основним джерелом компрометації особистих даних, з’являються й інші типи атак. Модернізовані системи та архітектура важливі для управління загрозами у щільно взаємопов’язаному світі.

- Пристрої як точки входу до критичної інфраструктури:

* Пандемія в поєднанні зі швидкою появою різних пристроїв, підключених до Інтернету, прискорила цифрову трансформацію, а разом з тим і значно збільшила площу атаки цифрового світу. Кількість атак на пристрої віддаленого керування зростає: у травні 2022 року було зафіксовано понад 100 мільйонів атак, що в 5 разів більше, ніж за минулий рік.

* Хоча рівень безпеки апаратного та програмного забезпечення виріс за останні роки, безпека пристроїв Інтернету речей (IoT) та операційних технологій (OT) відстає. Зловмисники використовують ці пристрої для отримання доступу до мереж і здійснення латерального руху, щоб встановити засідку в ланцюжку поставок або підірвати OT цільової організації.

Середня кількість підключених пристроїв на підприємстві, які не захищені агентом виявлення та реагування на загрози для кінцевих точок, становить 3 500.

* Найбільше, що люди можуть зробити, це дотримуватись базових правил – увімкнути багатофакторну автентифікацію, регулярно встановлювати оновлення, чітко визначати, хто має привілейований доступ до систем, і розгорнути сучасні рішення безпеки від будь-якого провідного постачальника.

- Поширення операцій кібервпливу:

* Зловмисники використовують високо ефективні методи – по суті, вони є віддзеркаленням кібератак – для того, щоб підсилити вплив пропаганди, підірвати довіру, впливати на громадську думку та посилювати поляризацію – як всередині країни так і на глобальному рівні.

* Синтетичні медіа набувають популярності завдяки поширенню інструментів, які легко створюють і розповсюджують дуже реалістичні штучні зображення, відео та аудіо.

У звіті закликають до стійкості фахівців з кібербезпеки, що вимагає модернізації систем і архітектури. Більшості кібератак можна запобігти, дотримуючись елементарної кібергігієни.

Крім того, Microsoft зазначає, що співпраця та спільні зусилля є основними факторами запобігання кібератакам. Тож можна досягти успіху завдяки цілісному, адаптивному підходу до захисту основних служб та інфраструктури.

Джерело: Microsoft