Звіт IBM Cost of a Data Breach Report — це щорічний звіт, який надає організаціям інформацію про фінансові наслідки кіберзламів. Завдяки цьому, вони можуть приймати рішення, що базуються на конкретних даних, для того, щоб розбудовувати безпеку у своїй організації.

Звіт підготовлено Інститутом Ponemon на замовлення та у тісній співпраці з IBM Security. У 2023 році, на 18-й рік публікації звіту, було проаналізовано 553 витоки у 16 країнах і 17 галузях.

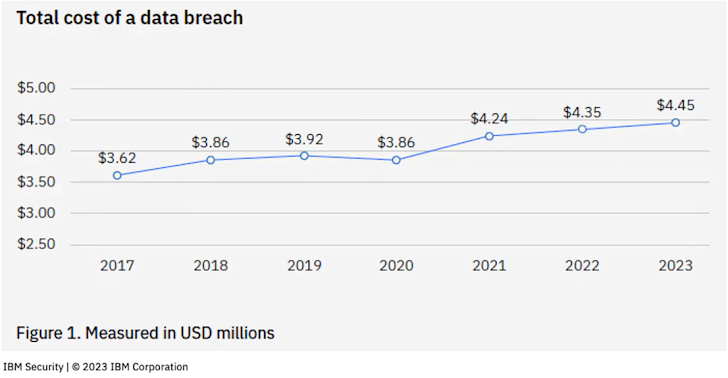

Висновок №1: середня вартість витоку даних досягла рекордного рівня у 2023 році.

Середня вартість витоку даних майже стабільно зростає з 2017 року. У 2017 році середня вартість становила «лише» $3,62 млн. У 2023 році вона досягла історичного максимуму в $4,45 млн. За останні три роки середні витрати на витоки зросли на 15%.

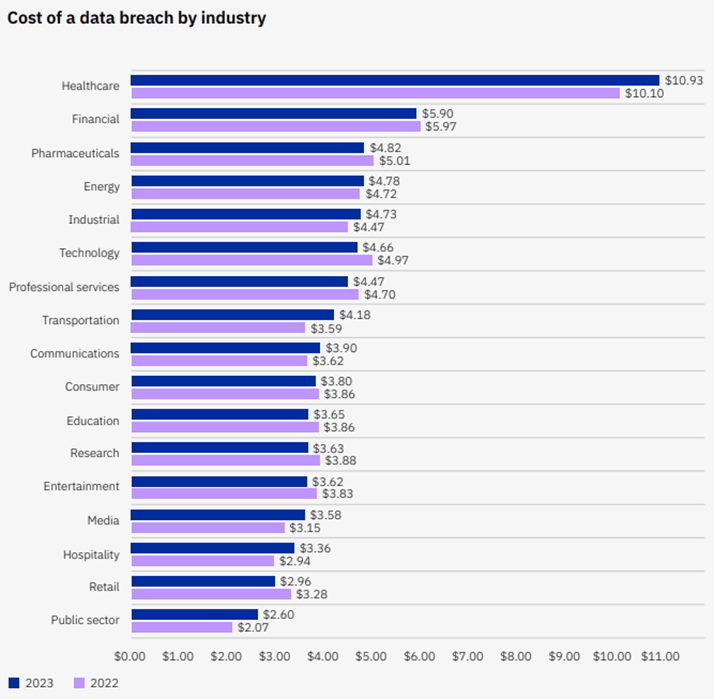

Якщо говорити в розрізі галузей, найдорожчі злами мають місце у сфері охорони здоров’я ($10,93 млн), фінансів ($5,9 млн), фармацевтиці ($4,82 млн), енергетиці ($4,78 млн) і промисловості ($4,73 млн).

Середня вартість атак на охорону здоров’я майже вдвічі вища, ніж у фінансовій. Ймовірно, це пов’язано з тим, що поверхня атак на охорону здоров’я величезна – організації з охорони здоров’я дуже зосереджені на оперативних результатах і надають цьому пріоритет над безпекою.

Атака на медичні установи також може бути засобом досягнення мети. Зловмисник може викрасти медичну інформацію жертви та використати її для шахрайства з особистими даними, для атаки на банк чи страхову компанію чи з іншою метою».

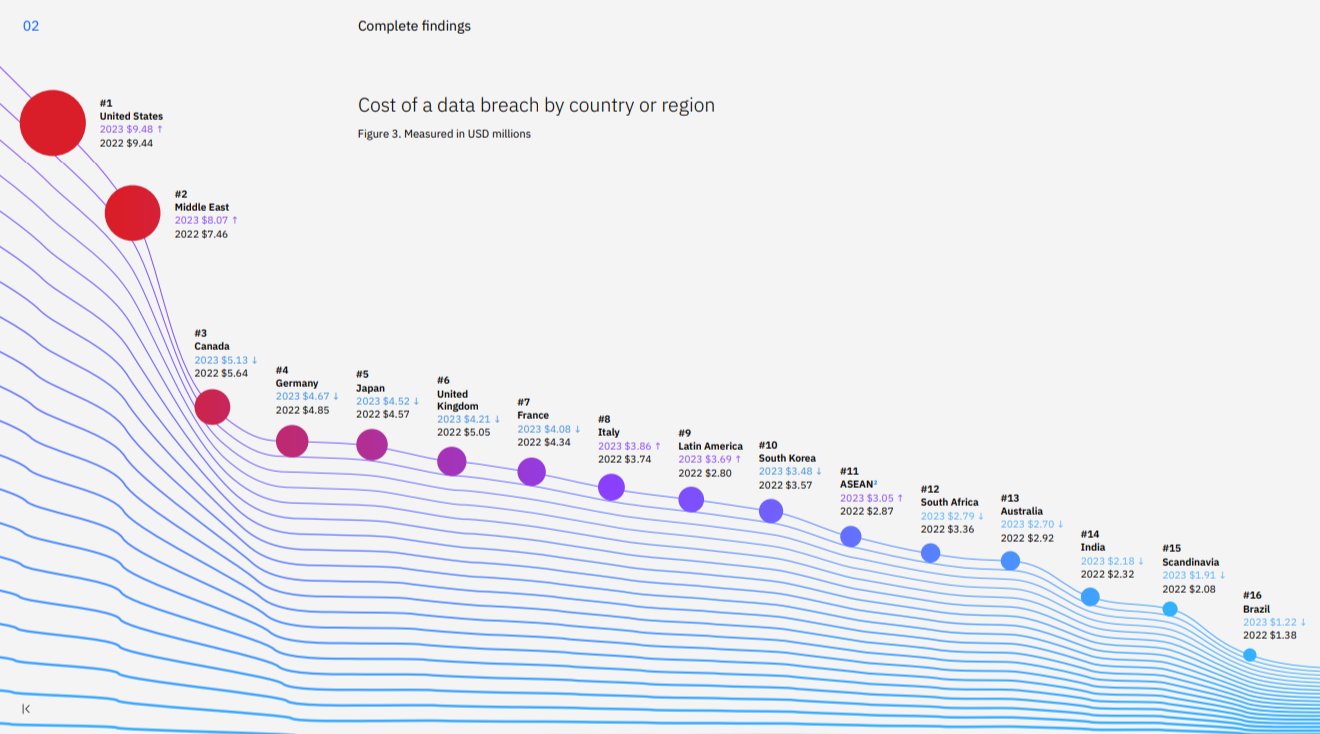

Якщо дивитись на географію, найдорожчі витоки сталися в США ($9,48 млн.), на Близькому Сході ($8,07 млн.) і в Канаді ($5,13 млн.). У більшості випадків хакери переслідують заможні регіони, тобто більшість цільових країн мають високий ВВП.

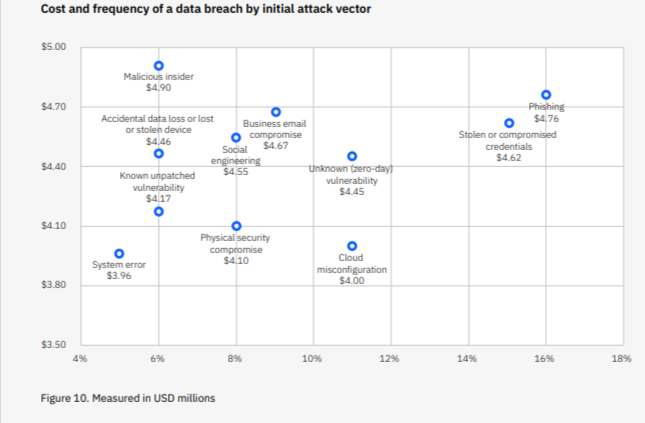

IBM Security також порівняла середню вартість і частоту зламів (за початковим вектором атаки). Кілька цікавих фактів:

- Фішинг — це найпоширеніший спосіб зламу серед зловмисників, а також другий за витратами для організацій ($4,76 млн).

- Викрадені або скомпрометовані облікові дані також часто використовуються і коштують досить дорого ($4,62 млн).

- Злам через інсайдерів є менш поширеним вектором атак. Однак це найдорожчий варіант ($4,9 млн).

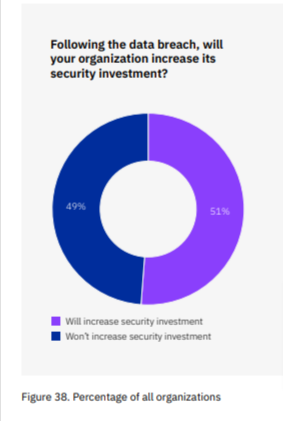

Проте, коли організації запитали, чи збільшать вони свої інвестиції в безпеку після зламу, лише 51% відповіли, що так.

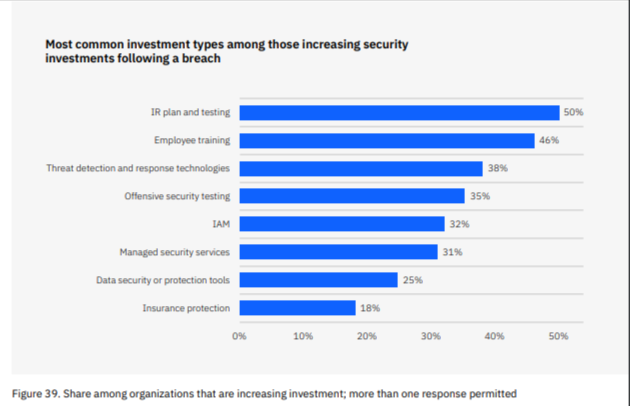

З 51%, які заявили, що збільшать витрати на безпеку, 50% інвестуватимуть у планування реагування на інциденти та тестування, 46% у навчання співробітників і 38% у технології виявлення загроз і реагування.

Висновок №2: використання підходу DevSecOps, розгортання груп реагування на інциденти та використання автоматизованих засобів безпеки і штучного інтелекту дало значну економію

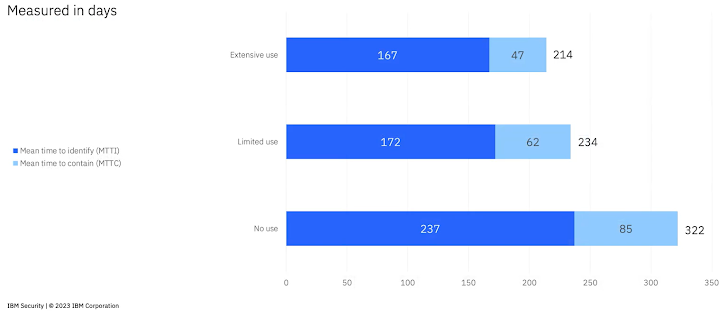

IBM Security з’ясувала, що використання штучного інтелекту та автоматизованих засобів безпеки безпосередньо впливає на середню вартість витоку даних. Організації, які інвестували та широко застосовували штучний інтелект з автоматизацією у своєму середовищі та організаціях, заощадили в середньому $1,76 млн. на кожному зламі порівняно з організаціями, які взагалі не використовували ШІ та автоматизацію. Вони також заощадили 108 днів на час реагування на порушення.

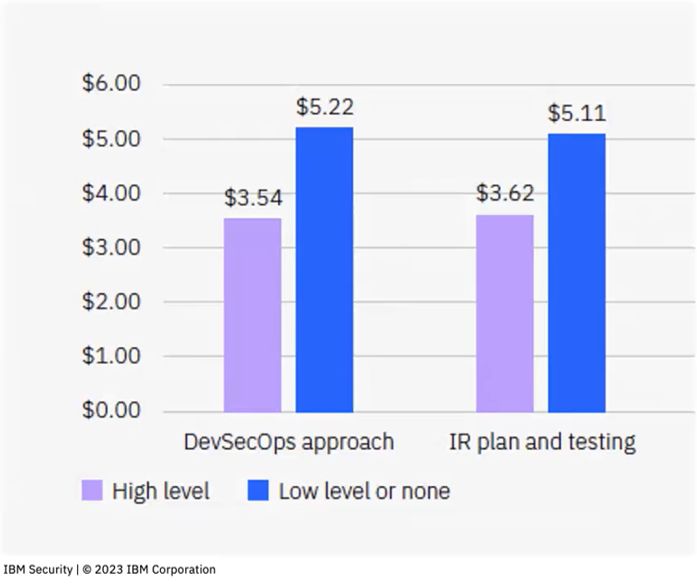

Організації, які на максимально високому рівні використовують підхід DevSecOps або планування реагування на інциденти та тестування, заощадили мільйони доларів порівняно з тими, хто використовує це на низькому рівні або взагалі не використовує:

- $1,68 млн. заощадили організації, які використовували підхід DevSecOps

- $1,5 млн. заощадили організації завдяки групам реагування на інциденти та регулярному тестуванню

- $1,5 млн. заощадили організації завдяки навчанню співробітників

Висновок № 3: Витрати були найвищими, а локалізація порушень займала більше часу, коли скомпрометовані дані зберігалися в кількох середовищах.

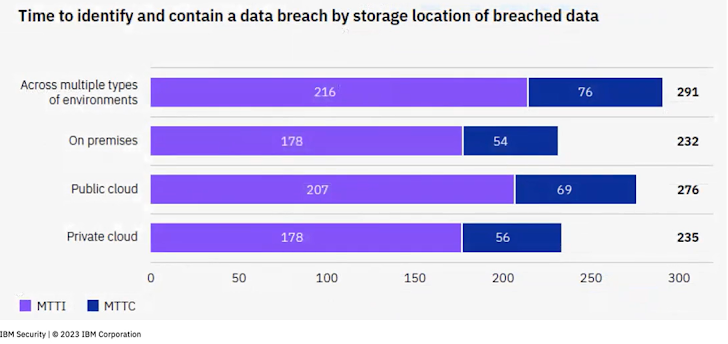

39% зламаних даних зберігалися в різних типах середовищ: публічних, приватних, гібридних хмарах або навіть локальних. Витрати на такі витоки також були вищими на $750 000.

Крім того, на локалізацію витоку цих даних йшло найбільше часу – до 291 дня. Це на 15 днів більше, ніж у середньому.

Це не означає, що хмари більш небезпечні. Але це складніше і це нове. Ось чому DevSecOps і впровадження безпеки на ранніх етапах розробки архітектури важливі.

Висновок №4: Виявлення порушень за допомогою внутрішніх команд безпеки та залучення правоохоронних органів призвело до економії

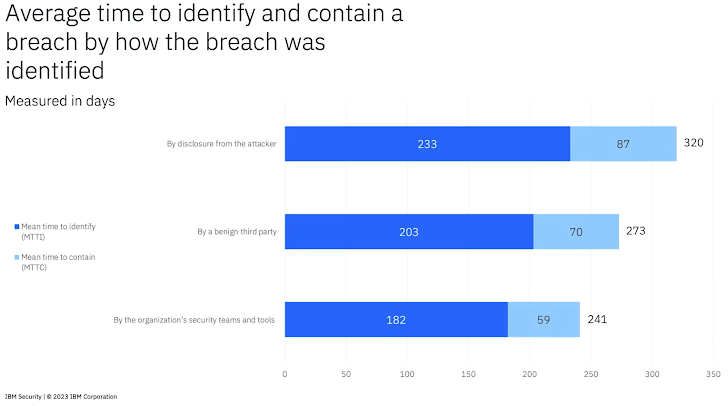

Організаціям, які виявили порушення самостійно, вдалося швидше їх локалізувати, ніж якби це зробила третя сторона або сам зловмисник – 241 день проти 273 дні завдяки третій стороні та 320 – завдяки зловмиснику.

У середньому витрати також були нижчими: $4,3 млн., коли організація виявила витік, проти $4,68 млн. доброчинною третьою стороною та $5,23 млн. зловмисником. Існує прямий зв’язок між тим, скільки часу на це потрібно, і тим, скільки це коштуватиме організації.

Коли правоохоронні органи були залучені до ідентифікації та усунення наслідків, середня вартість і час для виявлення та локалізації порушення значно скоротилися. Вартість становила $4,64 млн., коли вони брали участь, проти $5,11 млн., коли вони не брали участі. Крім того, порушення вдалося локалізувати за 276 днів, а не за 306.

Є ще одна причина, чому організації повинні залучати правоохоронні органи, коли їх атакують. ФБР та інші правоохоронні органи різних країн світу також уповноважені протидіяти хакерам на відміну від окремих компаній та громадян.

РЕКОМЕНДАЦІЇ

Які кроки мають зробити організації за результатами цього звіту?

Запроваджуйте безпеку на кожному етапі розробки програмного та апаратного забезпечення та регулярно тестуйте:

- Використовуйте підхід DevSecOps

- Застосовуйте принципи «безпека за задумом» (secure by design) та «безпека за замовчуванням» (secure by default), коли безпека вбудовується в систему на кожному рівні й починається з проекту архітектури

- Застосуйте ті самі принципи до хмарних середовищ

- Проводьте тестування додатку або тест на проникнення

Захищайте дані у гібридних хмарних середовищах:

- Забезпечте видимість і контроль над даними в гібридних хмарних середовищах

- Захищайте дані під час їхнього переміщення між базами даних, програмами та службами

- Використовуйте рішення для моніторингу активності бази даних

Використовуйте ШІ та автоматизацію для збільшення швидкості й точності:

- Вбудовуйте ШІ та автоматизацію в усі засоби безпеки, щоб покращити рівень виявлення загроз, реагування та розслідування.

- Використовуйте зрілі технології ШІ

- Інтегруйте основні технології безпеки для забезпечення безперервних робочих процесів і спільного доступу до висновків, використовуючи звіти з аналізом загроз для їхнього розпізнавання.

Підвищуйте стійкість, вивчаючи свою поверхню атак та практикуючи реагування на інциденти:

- З’ясуйте, наскільки вашій галузі та організації загрожують відповідні атаки

- Створіть команду, яка добре розбирається в протоколах та інструментах реагування на інциденти

- Розробіть плани реагування на інциденти та проводьте регулярне тестування.

Джерело: IBM