IBM опублікувала щорічний звіт про вартість витоку даних, який свідчить про те, що середня вартість витоку даних у 2024 році досягла рекордного рівня в 4,88 млн. доларів США, що на 10% більше, ніж у 2023 році, оскільки злами стають дедалі більш руйнівніми та зростають вимоги до кіберкоманд.

У новому дослідженні, проведеному Ponemon Institute спільно з IBM, було проаналізовано злами 604 організації з 16 країн і регіонів у 17 галузях з березня 2023 року по лютий 2024 року. Дослідження також включає інтерв’ю з 3556 спеціалістами з безпеки та керівниками зламаних організацій.

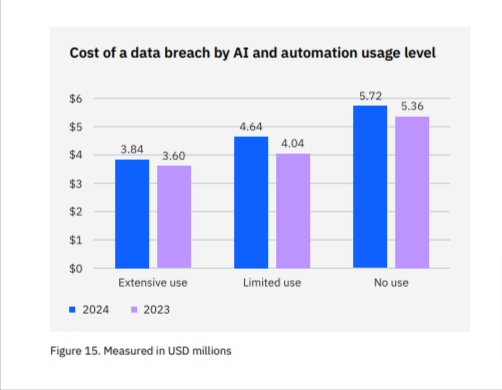

Гарна новина: дослідники виявили, що організації, які активно застосовують штучний інтелект та автоматизацію в робочих процесах із попередження кіберінцидентів, заощадили в середньому 2,2 млн. доларів США на витратах, пов’язаних з витоком даних, порівняно з організаціями, які не використовують ці технології..

У США середня вартість кіберзламу фактично знизилася – з 9,48 млн доларів США у 2023 році до 9,36 млн доларів США у 2024 році – але залишається найвищою у світі. Далі йде регіон Близького Сходу, де середня вартість витоку даних зросла з 8,07 млн. доларів США до 8,75 млн. доларів США. Якщо нинішні тенденції збережуться, Близький Схід може вибороти перше місце у США вже у 2025 році.

Великі злами (під час яких було скомпрометовано мільйони та більше записів) були виключені з розрахунків через їхню величезну вартість, починаючи приблизно з 42 млн. доларів США за злам.

Отже, ключові висновки.

Охорона здоров’я, покращення часу локалізації зламів

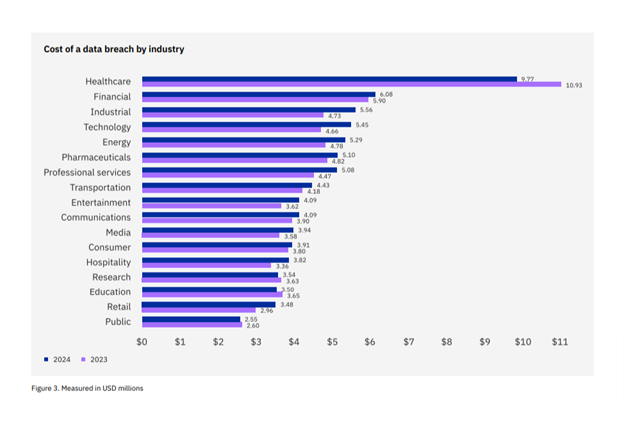

Сфера охорони здоров’я знову посіла перше місце, незважаючи на те, що вартість одного злому суттєво впала з 10,93 млн. доларів до 9,77 мдн. доларів. Фінансові компанії посіли друге місце – з відривом 6,08 млн. доларів, що трохи більше, ніж у 2023 році.

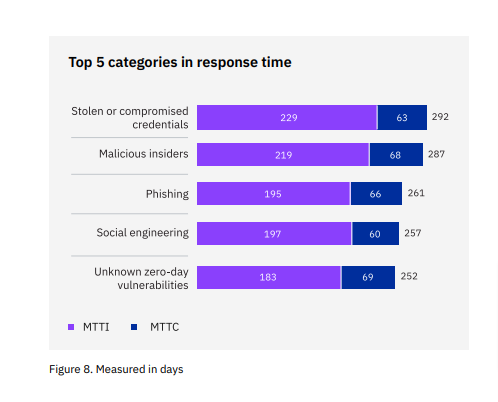

Середній час виявлення та локалізації зламу впав до 7-річного мінімуму – 258 днів. Ще більше часу знадобилося для локалізації скомпрометованих облікових даних та інсайдерських зламів.

Найпоширенішими початковими векторами атак були:

- Компрометація облікових даних (16%)

- Фішинг (15%)

- Неправильна конфігурація хмарних сховищ (12%)

- Невідома вразливість нульового дня (11%)

- Компрометація корпоративної пошти (ВЕС – business email compromise) (10%)

- Інсайдер (7%)

Соціальна інженерія, невиправлені вразливості, випадкова втрата даних і вкрадені пристрої, порушення фізичної безпеки та системні помилки становили приблизно 6% кожна.

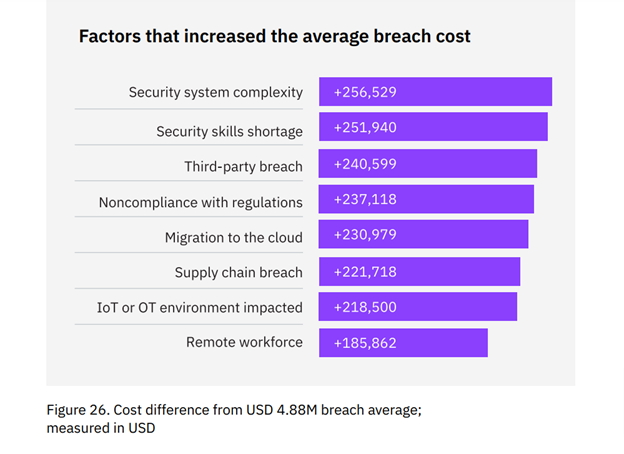

Фактори, що сприяють витоку даних

Фактори, що сприяли збільшенню витрат на злами: недостатня кількість спеціалістів у командах безпеки, «тіньові» дані та поширення даних у багатьох середовищах.

Інструменти штучного інтелекту разом із виявленням за допомогою внутрішніх інструментів і команд були позитивними чинниками, а завдяки залученню правоохоронних органів у справи із програмами-вимагачами вдалось заощадити майже 1 млн. доларів США за кожен інцидент. Крім того 63% жертв програм-вимагачів, які звернулись до правоохоронців вдалося уникнути сплати викупу.

Цікаво, що будь-які інвестиції в ШІ та автоматизацію заощадили на витратах, які стосуються зламів.

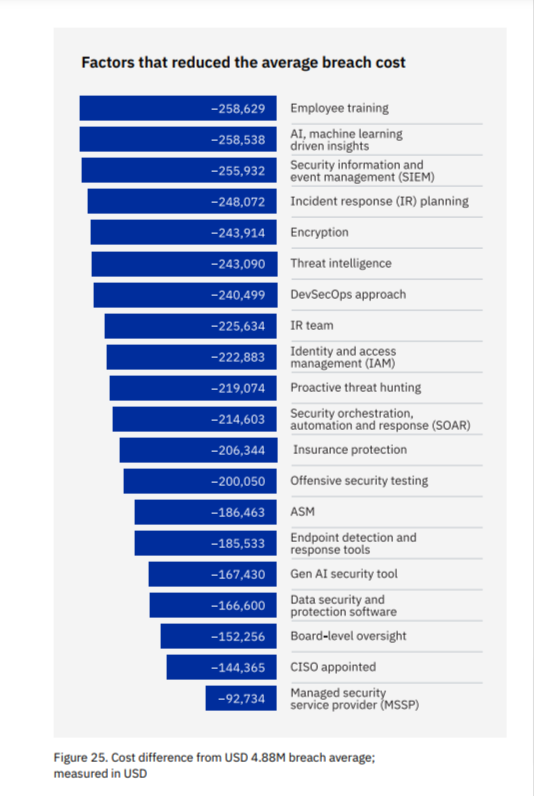

Також варто відзначити, що у звіті IBM детально розглядаються інструменти безпеки та фактори, які зменшили витрати на злами, у порядку зниження:

Ключові фактори, що збільшують витрати.

У даному аналізі наведено 3 головні фактори, що впливають на збільшення витрат на злами: складність системи безпеки, дефіцит навичок безпеки та злами через третіх осіб в ланцюгу поставок.

Відновлення втрачених даних потребує часу

Лише 12% організацій сказали, що вони повністю відновились після зламу.

У контексті дослідження повне відновлення означає:

- Повернення до звичних бізнес-процесів у сферах, які постраждали від зламу.

- Дотримання комплаєнс-зобов’язань, включно зі сплатою штрафів.

- Відновлення довіри клієнтів і співробітників.

- Наявність засобів контролю, технологій та досвіду, щоб уникнути майбутніх зламів.

Стосовно третього пункту – довіра клієнтів – це найважче відновити, і це є, перш за все, стимулом інвестувати в ефективні засоби контролю кібербезпеки.

Джерело: IBM