Щорічний звіт Verizon про витоки даних (DBIR), який публікують з 2008, демонструє, що сучасні витоки даних відбуваються внаслідок помилок співробітників у поєднанні з компрометаціє ланцюгів постачання; один із цих елементів майже напевно буде задіяний у будь-якому кіберінциденті організації.

82% витоків інформації, зареєстрованих у 2021 році, пов’язані з «людським фактором», а саме завдяки:

– фішингу,

– повторному використанню вкрадених облікових даних,

– інсайдерським діям або просто помилкам конфігурації.

61% витоків у 2021 році пов’язані з партнерами ланцюгів постачання, що дедалі частіше стає метою злочинців, намагаючись одночасно отримати доступ до кількох організацій.

Злочинці більше розраховують на людський фактор, а не помилки коду, кількість програм-вимагачів продовжує зростати, переважна більшість інцидентів мать фінансову мотивацію.

У звіті Verizon відзначається тривожне зростання (на 13%) випадків зламів через програми-вимагачі – цей стрибок більше, ніж за останні 5 років разом узяті.

Ключові висновки

- 82% витоків за останній рік стосувалися людського фактору (людська помилка, зловживання привілеями, атаки соціальної інженерії тощо).

- Зовнішні суб’єкти в 4 рази частіше є причиною зламів в організації, ніж внутрішні

- Приблизно 4 з 5 зламів можна віднести до організованої злочинності

- «Фінансова вигода» є мотивом номер один у переважній більшості витоку даних, «шпигунство» на другому місці

- Більше половини зламів стосувалося використання віддаленого доступу або веб-додатків

- 62% випадків вторгнення в систему відбувалися через партнера організації (в основному через порушення ланцюга поставок)

- Переважна більшість зламів включає лише кілька кроків, зокрема три з них є найпоширенішими (фішинг, завантажувач і програми-вимагачі).

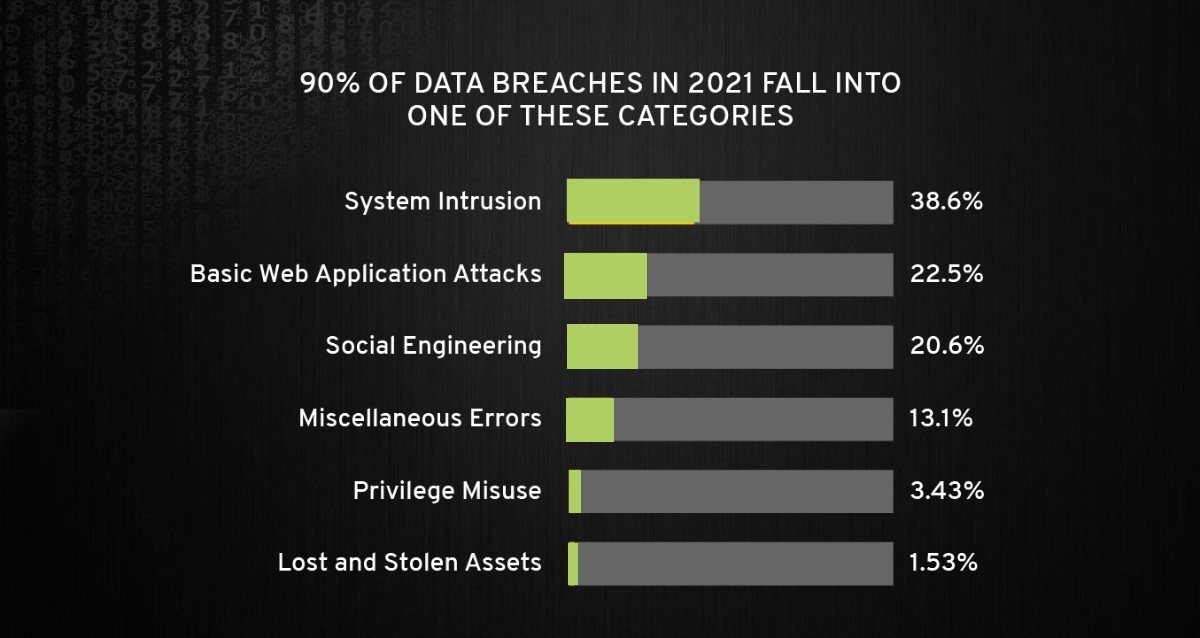

- 90% з 5212 проаналізованих витоків даних можна віднести до однієї з цих дев’яти категорій:

Якщо врахувати всі проаналізовані випадки, то найпоширенішою категорією є відмова в обслуговуванні (39,7%).

Боротьба з програмами-вимагачами і запобігання витоку даних

40% інцидентів через програми-вимагачі пов’язані з використанням програмного забезпечення для віддаленого доступу до робочого столу, а 35% – з використанням електронної пошти. Існує безліч різних інструментів, які зловмисник може використовувати, перебуваючи у вашій мережі, але блокування зовнішньої інфраструктури, особливо RDP та електронної пошти, може значно захистити вашу організацію від програм-вимагачів.

Дуже малі підприємства – ті, у яких працює від 1 до 10 осіб – також часто стають мішенню груп програм-вимагачів, і їм слід турбуватися про вкрадені облікові дані та соціальні атаки (зокрема, шахрайство через електронну пошту). Звіт містить поради щодо того, що робити, щоб не стати мішенню, і що робити, якщо ви стали жертвою.

Також відзначається, що чотири основних шляхи зламу даних, у тому числі через програми-вимагачі, — це облікові дані, фішинг, експлуатація вразливостей і ботнети. Тож жодна організація не може бути у безпеці, якщо не має плану реагування на кожен з цих інцидентів.

Дейв Хайлендер, провідний експерт з підготовки звіту DBIR, каже, що попри те, що протягом 15 років звіт постійно розвивається та доповнюється, принципи безпеки залишаються незмінними: «Оцініть свою загрозу, зменшіть ризики та вживайте відповідних заходів. Як це часто буває, достримання основних правил є єдиним найважливішим фактором, який визначає успіх».

Пол Лауданскі, керівник відділу кіберрозвідки в Tessian, каже, що незважаючи на те, що 82% витоків даних завдячують людському фактору, це не ж дивиною.

«Взагалі-то протягом багатьох років я бачив, як соціальна інженерія призводила до низки кіберінцидентів, від запуску шкідливого програмного забезпечення до фішингових сайтів, які збирають облікові дані. Це чимось схоже на ті рекламні ролики, де глядачі потрапляють у момент, який використовують актори. Для людей є природнім бути корисними, допомагати, але ефективна цілеспрямована атака соціальної інженерії використовує цю людську властивість для компрометації систем, зламів або вимагання коштів. Ось чому так важливо мати рішення, які виходять за рамки правил і стандартних способів виявлення загроз. Натомість інструменти повинні розуміти людей і нашу поведінку,..», – вважає він.

Джерело: Verizon