Зусилля з безпеки як у державних, так і в приватних організаціях зосереджені на захисті інфраструктури від внутрішніх і зовнішніх ворогів. Щороку мільярди витрачаються на захист технологій. Цей підхід вважався достатнім до глобального вибуху соціальних мереж.

- 4,62 мільярда людей у всьому світі користуються соцмережами.

- Лише у 2021 році майже півмільярда користувачів у всьому світі приєдналися до соцмереж.

Соцмедіа стали основною формою спілкування та обміну інформацією в сучасному світі. Це також широке поле діяльності для хакерів, які отримують 3 мільярди доларів на рік.

Цифровий світ продовжує залишатися місцем інсайдерського ризику. Злочинці добре це усвідомлюють і використовують. Сучасні зловмисники шукають шлях найменшого опору для здійснення атаки, і соціальні мережі проклали цей шлях.

Всесвітня павутина: цифровий майданчик

Щоб зрозуміти трохи більше про озброєння цифрового середовища, варто повернутися до основ, а саме до Всесвітньої мережі (WWW). Цифровий ігровий майданчик охоплює Surface Web, Deep Web і Dark Web, де діють зловмисники.

Surface Web становить 4% Інтернету, і більшість із нас має доступ до нього щодня. Дані, що містяться тут, індексуються пошуковими системами та легко доступні на відміну від інших рівнів Інтернету. Тут працює Google. У Surface Web також є новинні сайти, блоги та соціальні мережі. Deep Web утворює 95% Інтернету та містить дані, які не індексуються пошуковими системами. Цей вміст неможливо проіндексувати, оскільки вони не можуть отримати до нього доступ без авторизації або контент зберігається за брандмауерам.

Наприклад, це можуть бути хмарні служби, онлайн-банкінг, медіа-ресурси по підписці, освітні ресурси, сайти державних органів, медичні дані, відеоплатформи по підписці (Netflix, Amazon Prime, HBO Max).

Dark Web включає сайти, приховані від загального огляду, доступ до яких потрібен через TOR (The Onion Router). Сайти TOR мають унікальні зашифровані URL-адреси та забезпечують анонімність користувачів. Ця частина мережі є місцем для незаконної діяльності у великих масштабах. Тут можна знайти такі речі, як ідентифікаційна інформація, наркотики та нелегальна зброя, торгівля людьми та органами.

Часто виникаю плутанина із визначенням Deep Dark Web, і терміни часто вживаються неправильно. Основна відмінність полягає в тому, що до Deep Web можна отримати доступ через облікові дані та авторизацію, тоді як Dark Web потребує спеціального браузера та програмного забезпечення. Крім того, дані в Dark Web зашифровані, оскільки єдиною метою є анонімність.

Соціальні медіа: новий вектор атаки

Основна ідея створення платформ соцмедіа вполягала у тому, щоб обмінюватися інформацією, розширювати зв’язки і поширювати творчі можливості серед користувачів, а також створювати та просувати контент, створений користувачами (UGC — user-generated content). Багато хто вважає, що ці платформи є безпечними місцями для спілкування та обміну інформацією.

Для частини користувачів соцмедіа це правда. На жаль, зловмисники різної кваліфікації продовжують їх використовувати як зброю, завдаючи серйозної шкоди не лише окремим особам і організаціям, а й критичній інфраструктурі.

Мабуть, найвідомішим прикладом того, що цифровий світ стає зброєю, є війна в соціальних мережах, яку росія розпочала проти США. Ця багаторівнева цифрова атака включала все: від цілеспрямованої дезінформації, тобто дезінформаційних кампаній в рамках президентських перегонів у США 2016 року, до здійснення атаки зловмисного програмного забезпечення на понад 10 тисяч користувачів Twitter у Міністерстві оборони США та проникнення представника російської розвідки в групу у соцмережі під виглядом 42-річної американської домогосподарки.

Як зламати людину

До появи соціальних медіа вороги ретельно збирали інформацію, займаючись розвідкою (HUMINT), слідкуючи за переміщеннями, публічними заходами та через стеження. У цифрову епоху соцмережі стали основним розвідувальним інструментом HUMINT.

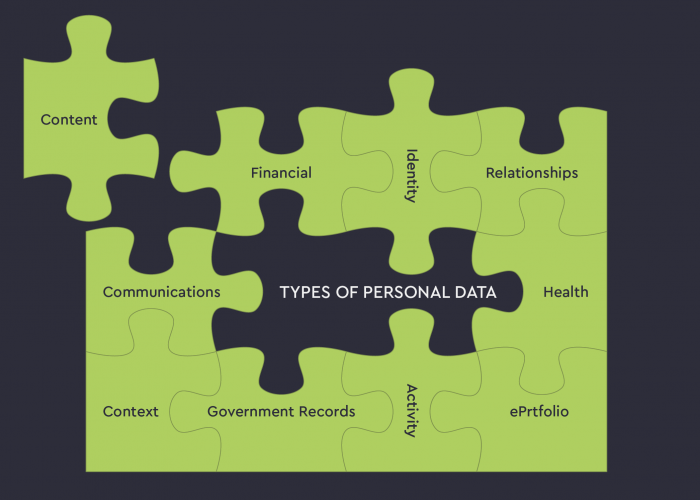

У соціальних мережах люди діляться подробицями свого особистого та професійного життя, освіти, політичними поглядами, місцем розташування, інтересами тощо. Згідно з дослідженням компанії TESSIAN «Як зламати людину»:

- 59% людей постять фотографії/імена дітей

- 38% людей пишуть про святкування дня народження

- 30% людей публікують імена/фотографії домашніх тварин

- 27% людей публікують імена/фото партнерів

- 93% людей розміщують оновлення про роботу

- 36% людей розміщують інформацію про свою компанію, роботу, колег, тощо.

- 32% людей публікують новини та фотографії під час відрядження

- 26% людей розміщують інформацію про клієнтів

Ця інформація часто не обмежена налаштуваннями конфіденційності та доступна для загального використання. Насправді близько 55% людей взагалі не активували жодних налаштувань конфіденційності, як показало дослідження.

ФБР продовжує попереджати тих, хто має (або мав) допуск до секретних матеріалів щодо дій іноземних розвідувальних служб, спрямованих на США та їхні інтереси через розвідку в соцмережах, які зрештою є джерелом атак соціальної інженерії.

Таких випадків достатньо. Яскравим прикладом є випадок з армійським пілотом, а нині вже колишнім підрядником міністерства оборони Шапуром МОЙНІАН, який визнає себе винним у продажу секретів Китаю, пов’язаних із запатентованою авіаційною технологією США. Все почалось з того, що з ним зв’язалася жінка, яка стверджувала, що працює в технічній рекрутинговій компанії, запропонувавши йому можливість консультувати авіаційну промисловість у Китаї.

ФБР підкреслює, що цей випадок є ілюстрацію широкого використання Китаєм соцмереж як інструменту розвідки для ідентифікації тих, хто має доступ до секретної інформації, і, зрештою, для здійснення атаки соціальної інженерії.

Соціальна інженерія

Соціальна інженерія забезпечує шлях до отримання внутрішнього доступу до мережі та даних організації. У 2021 році 74% організацій зазнали атак соціальної інженерії через соціальні мережі.

Під час атаки соціальної інженерії зловмисники збирають хлібні крихти та використовують їх як зброю, маніпулюючи людиною, щоб вона поділилася конфіденційною інформацією для отримання доступу до захищених мереж, фізичних місць тощо. Вони створюють фальшиві акаунти, які викликають довіру в їхніх жертв, зав’язують з ними дружні стосунки та встановлюють довіру з метою розголошення конфіденційної інформації та здійснення атак за допомогою шкідливих програм або здійснення складних фішингових атак.

Людський елемент соціальної інженерії робить її однією з найпоширеніших форм внутрішнього ризику. Організації можуть мати найскладніші технологічні засоби захисту, і, зрештою, це все марно. По суті, інсайдерський ризик — це проблема людської поведінки, проблема людей, а не проблема технологій.

Зрештою, люди зловживають. Поширюючи особисту інформацію та персональні дані інших людей у соцмережах, люди фактично створюють віртуальні досьє на себе, що може бути використано зловмисниками.

Ніхто не застрахований від атаки соціальної інженерії. Яскравим прикладом атаки на основі соціальних мереж є адмірал ВМС США Джеймс Ставрідіс, Верховний головнокомандувач об’єднаних збройних сил НАТО, який мимоволі став жертвою соціальної інженерної атаки, організованої Китаєм. Військові лідери, а також представники розвідки та уряду в усьому світі отримували від Ставрідіса запити додатися в «друзі» у Facebook і прийняли їх, вважаючи, що саме Ставрідіс користувався соціальними мережами як особисто, так і професійно.

Прийнявши цей запит «друга», ці глобальні лідери надали Китаю доступ до безлічі особистої інформації (номери телефонів, імейли, фотографії, імена членів родин та друзів тощо). Розвідувальне співтовариство США та НАТО стверджують, що Китай зміг ініціювати свою розвідувальну операцію через Ставрідіса та розвинути її за допомогою соціальної інженерії через інформацію, отриману в соцмережах від Ставрідіса, його колег, друзів і членів родини. В НАТО ще не підтвердили та не спростували успішний витік з військової розвідки США чи інших країн в результаті цієї атаки.

Цифрові хлібні крихти

Що відбувається з усіма тими цифровими хлібними крихтами (слідами), які ми залишаємо? Вони стають частиною світу Open-Source Intelligence (OSINT). OSINT використовується для збору загальнодоступної інформації з Інтернету.

Використання OSINT і його молодшого брата Social Media Intelligence (SOCMINT) має величезну цінність у виявленні та запобіганні внутрішнім ризикам.

Етичні та правові міркування щодо права на конфіденційність і порушення громадянських свобод викликають занепокоєння щодо використання соціальних медіа (SOMEX), викликаючи суперечки як у державному, так і в приватному секторах. Роботодавцям не забороняється аналізувати загальнодоступну інформацію з відкритих джерел для зменшення рівня загрози, а також під час розслідувань.

Насправді для аналітиків і слідчих розвідки вже стало стандартною практикою робити OSINT із загальнодоступних джерел для отримання оперативної розвідки. Включення аналізу та використання відкритого та загальнодоступного UGC у соцмедіа є допоміжним засобом у виявленні тих, хто може ділитися інформацією або налагоджувати зв’язки з особами, відкриваючи двері для зловмисників.

Глобальний вибух соціальних медіа та їхнє подальше використання як вектора атак посилюють аргумент, що організації більше не можуть уникати аналізу SOCMINT як частини своїх проактивних зусиль із зменшення ризиків.