IBM опубликовала ежегодный отчет о стоимости утечки данных, свидетельствующий о том, что средняя стоимость утечки данных в 2024 году достигла рекордного уровня в 4,88 млн. долларов США, что на 10% больше, чем в 2023 году, поскольку взломы становятся все более разрушительными, а также увеличиваются требования к киберкомандам.

В новом исследовании, проведенном Ponemon Institute совместно с IBM, были проанализированы утечки данных в 604 организациях в 16 странах и регионах в 17 индустриях с марта 2023 года по февраль 2024 года. Исследование также включает интервью с 3556 специалистами по безопасности и руководителями взломанных организаций.

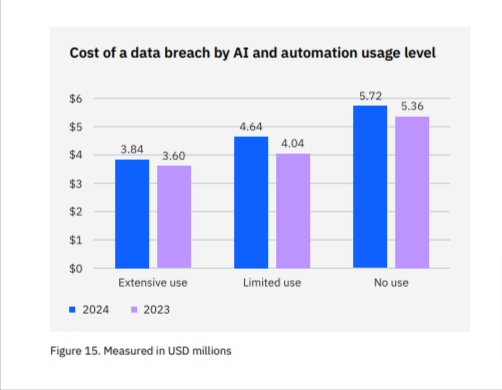

Хорошая новость: исследователи обнаружили, что организации, активно применяющие искусственный интеллект и автоматизацию в рабочих процессах по предупреждению киберинцидентов, сэкономили в среднем 2,2 млн. долларов США на расходах, связанных с утечкой данных по сравнению с организациями, которые не используют эти технологии.

В США средняя стоимость кибервзлома фактически снизилась – с 9,48 млн. долларов США в 2023 году до 9,36 млн. долларов США в 2024 году – но остается самой высокой в мире. Далее следует регион Ближнего Востока, где средняя стоимость утечки данных выросла с 8,07 млн долларов США до 8,75 млн долларов США. Если нынешние тенденции сохранятся, Ближний Восток может потеснить США с первого места уже в 2025 году.

Большие взломы (в ходе которых были скомпрометированы миллионы и более записей) были исключены из расчетов из-за их огромной стоимости, начиная примерно с 42 млн. долларов США за взлом.

Итак, ключевые выводы.

Здравоохранение, улучшение времени локализации взломов

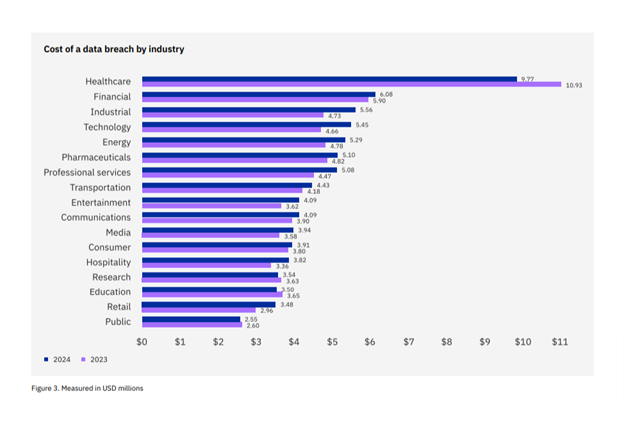

Сфера здравоохранения снова заняла первое место, несмотря на то, что стоимость одного взлома существенно упала с 10,93 млн долларов до 9,77 мдн. долларов. Финансовые компании заняли второе место – с отрывом в 6,08 млн. долларов, что чуть больше, чем в 2023 году.

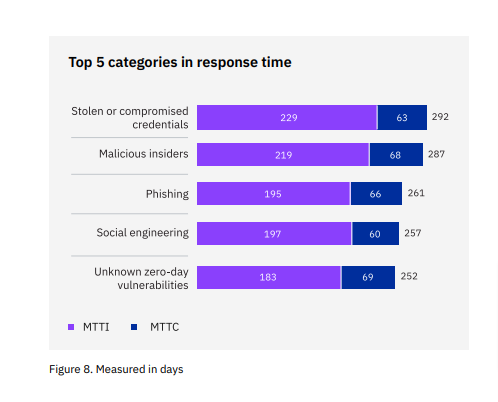

Среднее время обнаружения и локализации взлома упало до 7-летнего минимума – 258 дней. Еще больше времени понадобилось для локализации скомпрометированных учетных данных и инсайдерских изломов.

Самыми распространенными начальными векторами атак были:

- Компрометация учетных данных (16%)

- Фишинг (15%)

- Неправильная конфигурация облачных хранилищ (12%)

- Неизвестная уязвимость нулевого дня (11%)

- Компрометация корпоративной почты (ВЕС – business email compromise) (10%)

- Инсайдер (7%)

Социальная инженерия, неисправленные уязвимости, случайная потеря данных и украденные устройства, нарушения физической безопасности и системные ошибки составляли примерно 6% каждая.

Факторы, способствующие утечке данных

Факторы, способствовавшие увеличению расходов на взломы: недостаточное количество специалистов в командах безопасности, «теневые» данные и распространение данных во многих средах.

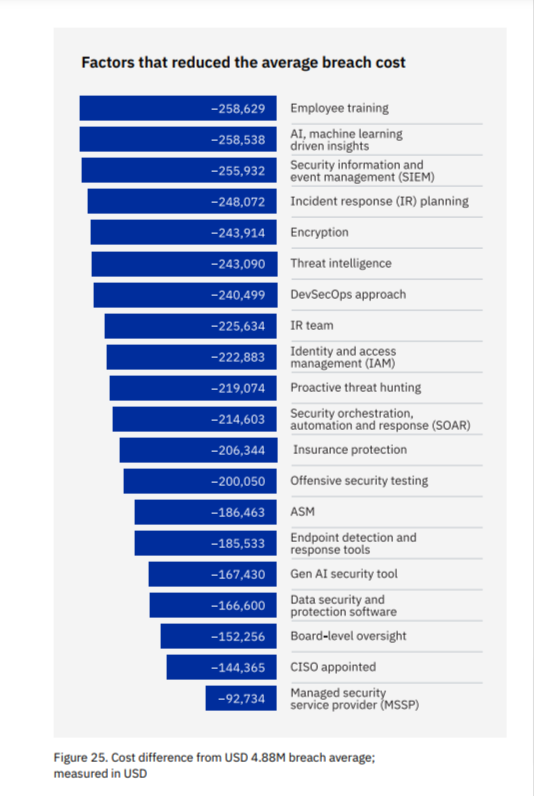

Инструменты искусственного интеллекта вместе с выявлением с помощью внутренних инструментов и команд были положительными факторами, а благодаря содействию правоохранительных органов в случаях с программами-вымагателями удалось сэкономить почти 1 млн долларов за каждый инцидент. Кроме того, 63% жертв, обратившихся к правоохранителям, удалось избежать выплаты выкупа.

Примечательно, что инвестиции в ИИ и автоматизацию сэкономили на расходах, касающихся взломов.

Также следует отметить, что в отчете IBM подробно рассматриваются инструменты безопасности и факторы, снизившие расходы на взломы:

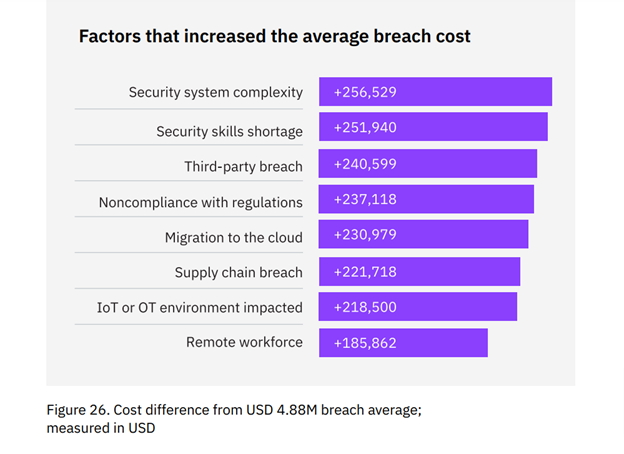

Ключевые факторы, увеличивающие издержки.

В данном анализе приведены 3 главных фактора, влияющих на увеличение затрат на взломы: сложность системы безопасности, дефицит навыков безопасности и взломы через третьих лиц в цепочке поставок.

Восстановление утраченных данных требует времени

Только 12% организаций сказали, что они полностью восстановились после взлома.

В контексте исследования полное восстановление означает:

- Возвращение к привычным бизнес-процессам в сферах, пострадавших от взлома.

- Соблюдение комплаенс-обязательств, включая выплату штрафов.

- Восстановление доверия клиентов и сотрудников.

- Наличие средств контроля, технологий и опыта во избежание будущих взломов.

Относительно третьего пункта – доверие клиентов – это труднее всего восстановить, и это, прежде всего, является стимулом для инвестиций в эффективные средства контроля кибербезопасности.

Источник: IBM