Deception Technology помогает выявить злоумышленников в 12 раз быстрее

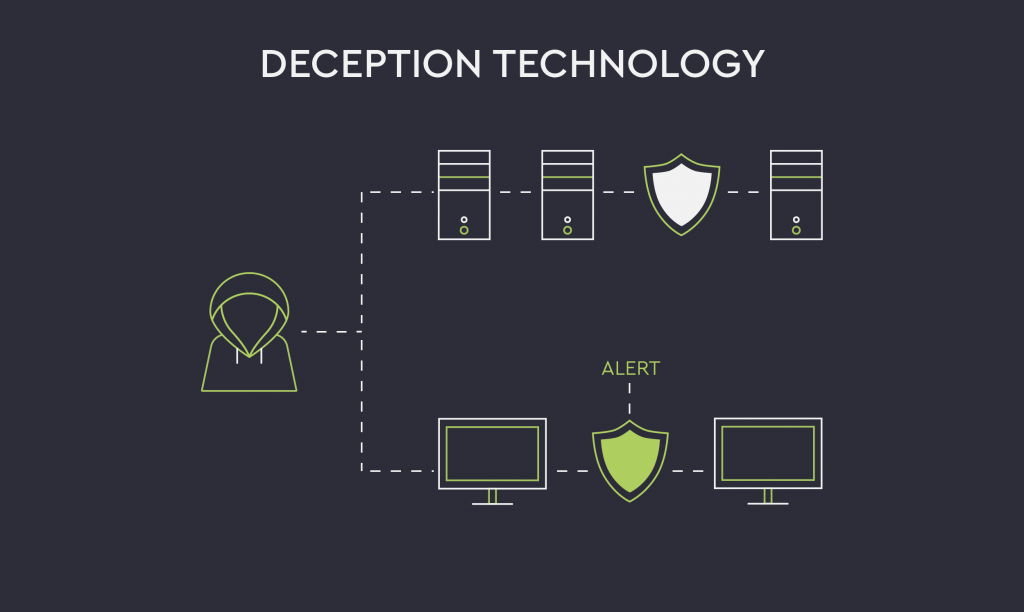

Deception Technology или так называемые обманные технологии, используемые для обеспечения информационной безопасности на предприятиях, позволяют выявлять злоумышленников в корпоративной сети в 12 раз быстрее.

Таковы результаты опроса компании Enterprise Management Associates (EMA), проведенного в июле этого года среди 208 специалистов в сфере IT и Информационной Безопасности в Северной Америке.

«Кибербезопасность традиционно была «игрой в кошки-мышки» между ИТ-командами и киберпреступниками, причем арсенал последних постоянно пополняется. Однако обманные технологии возвращают преимущество защитникам, предоставляя организациям большую видимость и возможность раннего обнаружение, компании – разведку угроз и более быстрое реагирование на инциденты» (Кэролайн Крэндалл, директор по обманным технологиям и маркетингу Attivo Networks).

По результатам других исследований на выявление инцидента у компаний в среднем уходит 78-100 дней, тогда как тем, что используют Deception Technology, требуется всего 5,5 дня.

70% опрошенных, хорошо знакомых и применяющих обманные технологии, считают свои организации чрезвычайно эффективными.

67% респондентов рассматривают возможность применения Deception Technology из-за скорости выявления угроз на ранних этапах.

В ходе опроса было предложено выбрать 5 основных преимуществ Deception Technology из 9. Предпочтения распределились следующим образом:

- 13% — скорость выявления угроз

- 12% — обнаружения основных и сложных угроз независимо от используемых техник

- 12% — более действенные оповещения

- 12% — сбор данных о перемещениях атакующего и используемых им техниках

- 12% — возможность увидеть уязвимости учетных данных

71% респондентов утверждают, что результаты применения Deception Technology превзошли их ожидания.

84% планируют увеличить бюджет для использования обманных технологий.

Источник: businesswire.com