МОБИЛЬНЫЕ УГРОЗЫ ВОЗРАСТАЮТ, СТАНОВЯТСЯ ИЗОЩРЕННЕЕ И ОПАСНЕЕ

Мобильные устройства стали частью не только нашего личного пространства, но и рабочего, что привело к появлению новых векторов атак в бизнес-среде. В новом отчете о мобильных угрозах CrowdStrike содержится подробное описание угроз, от которых страдают смартфоны, и рекомендации по их защите. В некоторых регионах, например в Латинской Америке, мобильные устройства опередили компьютеры как средство деловых и личных коммуникаций. Раньше основной проблемой пользователей смартфонов и планшетов был кликджекинг и адваре. Но теперь мы храним в телефонах важные данные, платежную информацию, используем электронную почту и тому подобное. Киберпреступники прекрасно это понимают и разрабатывают новые методы атак на смартфоны.

КЛЮЧЕВЫЕ РЕЗУЛЬТАТЫ ОТЧЕТА:

- Целый ряд преступных групп усиливают свои атаки на мобильные платформы.

- Банковское обслуживание остается главной целью злоумышленников, использующих модель «вредоносное ПО как услуга» для мобильных устройств.

- Узконаправленные команды злоумышленников продолжают разработку вредоносных программ для мобильных устройств, распространяя разработки среди менее квалифицированных групп.

- Разработка вредоносного ПО для мобильных устройств с операционной системой Android на пике популярности благодаря простоте установки новых приложений из сторонних источников.

- Уровень зрелости безопасности мобильных устройств отстает от уровня традиционных платформ, благодаря чему злоумышленники длительное время имеют доступ к скомпрометированным мобильным устройствам.

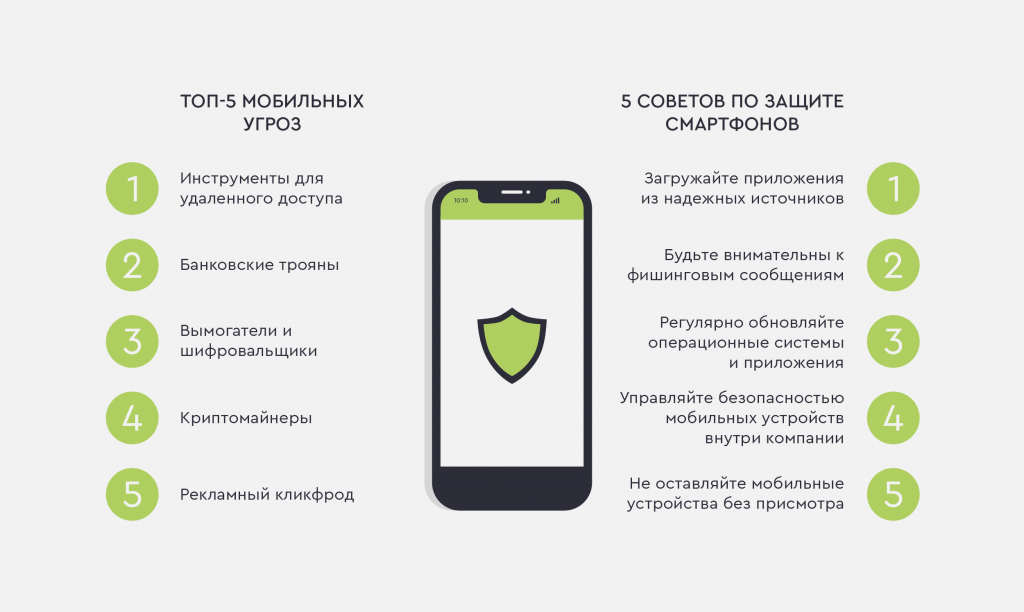

ТОП-5 АКТУАЛЬНЫХ КИБЕРУГРОЗ ДЛЯ МОБИЛЬНЫХ ДЕВАЙСОВ

1. Инструменты для удаленного доступа RAT-программы – для шпионажа через камеру, микрофон и GPS-чип, встроенные в мобильные устройства

Вред

После установки такие вредоносы, как правило, перехватывают SMS-сообщения с целью поиска токенов для многофакторной аутентификации.

2. Банковские трояны –мимикрируют под легитимные приложения банков «наложением поверх других окон».

Например, вы вводите свои учетные данные или банковские реквизиты, но поверх официального приложения банка наложено невидимое окно вредоноса. В результате вся введённая вами информация попадает в руки киберпреступников.

Вред

Хищение денег и данных. Трояны могут скрывать банковские SMS с паролями и тут же перенаправлять их злоумышленнику, который воспользуется ими, чтобы перевести ваши деньги на свой счет.

Также могут действовать в автоматическом режиме, периодически пересылая небольшие суммы на счета преступников.

Вернуть средства почти невозможно.

3. Вымогатели и шифровальщики – блокируют устройства и требуют выкуп за его разблокировку.

Вред

Файлы (документы, фотографии и т.д.) шифруются таким образом, что их нельзя открыть. То есть вы не сможете ими воспользоваться.

Всегда есть риск того, что злоумышленники не смогут разблокировать девайс даже после получения выкупа.

4. Криптомайнеры – вредоносы, которые атакуют мобильные гаджеты и скрыто добывают криптовалюту, используя вычислительные мощности зараженного устройства

Вред

Сложно обнаружить. Растет нагрузка на заражённое устройство – оно начинает работать медленнее, перегревается, быстро теряет заряд батареи и в конце концов может выйти из строя.

5. Рекламный кликфрод – наименее опасный, обман с целью нажать на рекламную ссылку

Вред

Ваше устройство используется для совершения фальшивых кликов по рекламе с целью получения дохода для преступника.

Риск попасться на фишинг

Также в качестве шестой потенциальной угрозы исследователи приводят легальные коммерческие шпионские программы, так называемые «spouseware» или «stalkerware».

5 РЕКОМЕНДАЦИЙ ПО ЗАЩИТЕ

1. Загружайте приложения только из надежных источников, таких как официальные магазины приложений.

Большинство мобильных вредоносных программ распространяется из сторонних источников, которые не выполняют всестороннюю проверку предоставляемых ими приложений.

2. Будьте внимательны к фишинговым сообщениям.

с осторожностью относитесь к SMS и имейлам, в которых содержится призыв устанавливать приложения из ненадежных источников. Злоумышленники часто используют этот механизм, чтобы обманным путем достичь своих целей и установить мобильные вредоносные программы.

3. Регулярно обновляйте операционные системы и приложения.

Как правило, разработчики устраняют проблемы безопасности в новых релизах. Злоумышленники могут использовать уязвимости в операционной системы для установки вредоносных программ, для получения доступа к данным и возможностям на устройстве.

4. Обеспечение безопасности процессов управления мобильными устройствами (MDM – Mobile Device Management).

Корпоративное управление мобильными устройствами может обеспечить защиту от мобильных вредоносных программ через ограничение возможностей установки приложений и автоматические обновления с исправлением ошибок безопасности.

Однако злоумышленники могут использовать свои собственные серверы MDM для развертывания вредоносных программ.

5. Поддерживайте физическую безопасность устройств.

Используйте надежные пароли и/или биометрическую аутентификацию (отпечатки пальцев, распознавание лица). Также нельзя оставлять устройства без присмотра, чтобы снизить риск установки злоумышленником вредоносного ПО вручную.

Источник: CrowdStrike