Взрывной рост количества и качества персональных данных в последнее десятилетие безусловно дал толчок новым возможностям в экономическом и социальном плане. Но у каждой монеты есть обратная сторона. Безответственный подход к сбору, обработке, хранению и распространению личной информации привел к множеству утечек и, как следствие, её незаконному использованию. Часто мы даже не осознаем, какое количество персональные данных собирается и хранится о каждом из нас. Пора исправить эту ситуацию.

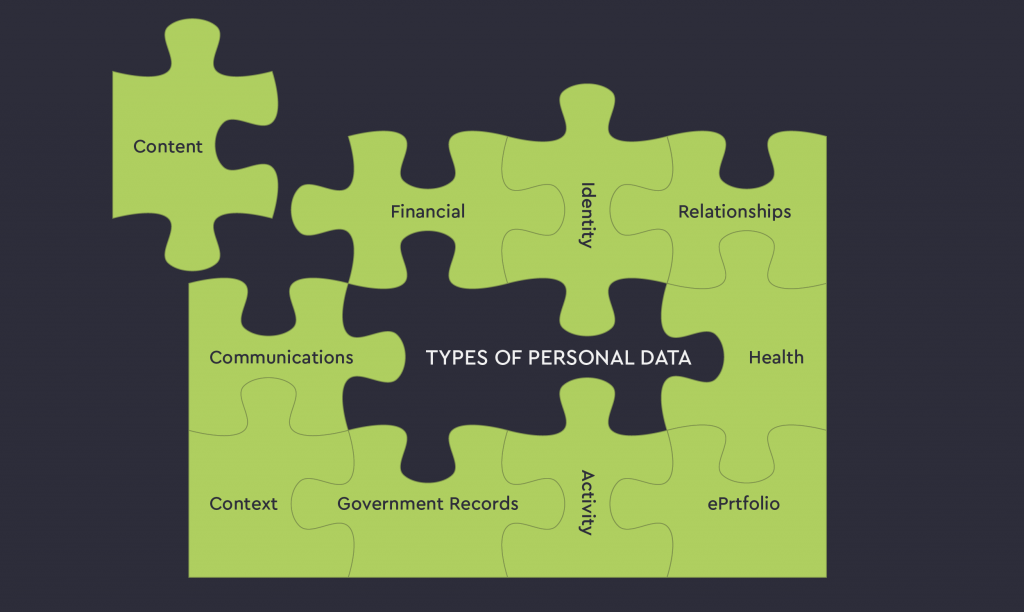

ВИДЫ ПЕРСОНАЛЬНЫХ ДАННЫХ

- Личные

- Финансовые

- Государственные данные

- Здравоохранение

- Контент

- Электронные данные

- Коммуникация

- Взаимоотношения

- Контекст

- Активность

Личные данные:

- Идентификаторы:

- Имена пользователей

- Электронная почта

- Телефонные номера

- Псевдонимы

- Персональные устройства

- IP устройства

- IP-адреса

- Bluetooth-идентификаторы

- Идентификатор SSID (Service Set Identifier)

- SIM-карты

- Международные идентификаторы мобильного оборудования (IMEI)

- Демографические данные:

- Возраст

- Пол

- Адреса

- Образование

- Трудовая история

- Резюме

- Интересы:

- Лайки

- Избранное

- Предпочтения

- Настройки

Финансовые данные:

- Финансовые:

- Доходы

- Расходы

- Операции

- Налоги

- Активы

- Счета

- Обязательства

- Страхование

- Кредитный рейтинг

- Корпоративные

- Товары:

- Виртуальные

- Цифровые записи о физических покупках

Государственные данные:

- Настоящее имя

- Жизненные события:

- Записи о рождении

- Браке

- Разводе

- Смерти

- Данные правоохранительных органов

- Данные о военной службе

Здоровье:

- Обслуживание

- Страхование

Контент:

- Личные документы

- Используемые медиа:

- Книги

- Фотографии

- Видеоматериалы

- Музыка

- Подкасты

- Продюсированная музыка

- Программное обеспечение

Электронное портфолио:

- Обучение

- Трудовая деятельность

Коммуникация:

- Текстовая

- Мессенджеры/SMS

- Посты

- Чем делитесь в соцсетях

- Сохраненные закладки и ссылки

- Вербальная

- Проявления в соцсетях:

- Фотографии

- Видеоматериалы

- Стриминг

- Подкасты

- Используемое ПО

- Музыка

- Присутствие

Взаимоотношения:

- Адресная книга

- Контакты

- Ссылки на социальные сети

- Семья и родственники

- Членство в группах

- Журналы звонков и сообщений

Контекст:

- Местоположение:

- Текущее

- Прошлое

- Запланированное

- Люди

- Объекты

- События:

- Данные календаря

- Данные о событиях из веб-ресурсов

Активность:

- Реальный мир:

- Еда

- Вождение автомобиля

- Сон

- Шоппинг

- Клиентские приложения и операционная система

- История поиска

Источник: Rethinking Personal Data Pre-Read Document