Термин «киберустойчивость» до сих пор не является популярным в мире информационной и даже кибербезопасности. Активно его стали обсуждать только пару лет назад, хотя в мире безопасности он существует уже много лет. Понятие киберустойчивости включает в себя, кроме безопасности, ряд задач и процессов, которые относятся к информационным технологиям (например, резервирование и восстановление после сбоев) и защите бренда. Причем вопросы устойчивости и непрерывности сервисов в этом понятии относятся как к самой компании, так и к внешним подрядчикам, которые предоставляют такие сервисы.

Предпосылкой к появлению киберустойчивости как направления корпоративной кибербезопасности стало принятие компаниями факта о неизбежности подвергнуться кибератаке. Киберустойчивость позволяет подготовиться к атаке, обеспечивает эффективную деятельность и противодействие во время атаки, а также снижает возможные последствия атаки на компанию.

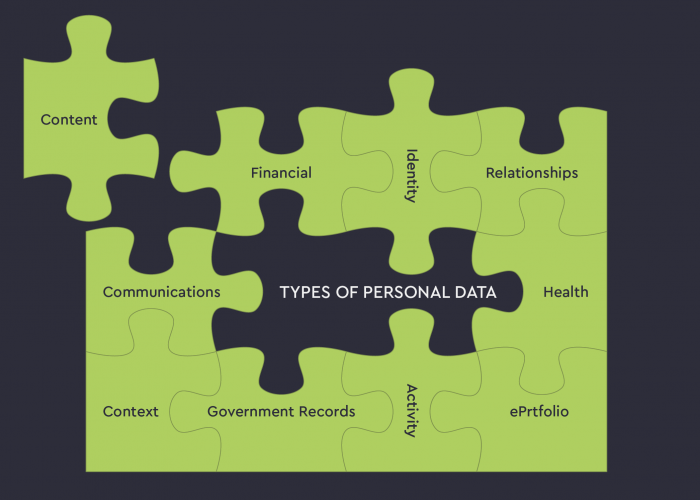

Элементы киберустойчивости в компании делят на несколько основных категорий: управление, права доступа, сегментирование, обеспечение целостности и конфиденциальности данных, активное реагирование на инциденты, восстановление и координация, скоординированная защита в компании. Такой подход основывается на лучших практиках построения и управления киберебезопасностью в компаниях, в частности, на методологиях, утвержденных Национальным институтом стандартов и технологий США (NIST). Каждая категория представляет собой комплекс процессов, инструментов и контролей, которые формируют костяк управления и киберустойчивостью, и кибербезопасностью компании.

Управление («governance») киберустойчивостью полностью базируется на процессе управления рисками в компании в привязке общей стратегии развития бизнеса. Эта категория включает в себя управление киберрисками, аудит киберзащищенности компании и разработку стратегии кибербезопасности в компании. Цель данной категории инструментов и процессов – в связке бизнеса и кибербезопасности, что позволяет грамотно управлять устойчивостью компании с технической и с бизнесовой точки зрения. В рамках категории внедряются процессы управления киберрисками, проводится внешний и внутренний аудит киберзащищенности, внедряются программы управления осведомленностью сотрудников, разрабатываются и внедряются основные политики и другие организационно-нормативные документы в области кибербезопасности.

Права доступа, а вернее управление правами доступа для обеспечения киберустойчивости, осуществляется согласно принципу их минимизации. Это означает, что пользователям необходимо предоставлять минимально возможный уровень доступа для выполнения их обязанностей и задач. Управление доступом пользователей – важный элемент, который относится к процессам авторизации, аутентификации и мониторинга. Цель этой категории – в обеспечении безопасности данных и мониторинге доступа к данным и информационным системам в операционной деятельности компании и во время кибератаки. Внедрение процессов управления доступом включает в себя работу с рядовыми пользователями, а также с пользователями с привилегированным доступом. Для последних предусматривается проработка и внедрение дополнительных механизмов аутентификации и контроля.

Третья категория, сегментирование, подразумевает не только привычное уже сегментирование сети, но и сегментирование архитектуры ИТ и кибербезопасности для обеспечения многоуровневой защиты данных и информационных систем. В соответствии с картой киберрисков и структурой бизнес процессов компании проводится логическое и физическое сегментирование на уровне информационных систем и ИТ активов. Проводится выделение критически важных систем и их изоляция с последующим обеспечением жесткого контроля доступа. Важным элементом остается и сегментирование на сетевом уровне.

Одной из наиболее важных категорий является активное реагирование на инциденты и кибератаки. Построение таких процессов включает в себя внедрение автоматизированных средств обнаружения и реагирования, а также разработку и внедрение процессов управления реагированием на кибератаки в компании. Именно внедрение контролей и мер активного реагирования обеспечивает оперативное обнаружение и реагирование на инциденты. Особое внимание в вопросах активного реагирования уделяется работе с персоналом, подготовке сотрудников к кибератакам. Необходимо обеспечить высокий уровень осведомленности сотрудников в вопросах кибербезопасности, а также поддерживать его и актуализировать их знания и умения. Для этого периодически в компании должны проводиться киберучения, которые имитируют атаки разной сложности и проверяют «боевую готовность» компании.

Следующая категория процессов касается обеспечения целостности и конфиденциальности данных в компании. Целью этих элементов является снижение ущерба для информационных систем и данных в случае инцидента или атаки. Обеспечение конфиденциальности и целостности варьируется от компании к компании, а также зависит от того, работает ли компания с подрядчиками, которые имеют доступ к чувствительным данным. Контроли в данной категории строятся на логическом и физическом ограничении доступа к данным как в операционной деятельности, так и во время кибератаки или инцидента.

Категория мониторинга в терминологии киберустойчивости – намного шире программных или аппаратных средств, которые выполняют подобные задачи. Кроме них, среди элементов этой категории – постоянная оценка всех процессов и деятельности компании с точки зрения кибербезопасности и киберустойчивости. Сюда входит, например, проведение регулярных сканирований для определения уязвимостей, тестирования на проникновение, аудит безопасности аутсорсинга и контроль устранения всех найденных угроз и уязвимостей в технологиях и в бизнес процессах компании. Результаты такого мониторинга киберустойчивости компании используются для регулярных обновлений программ осведомленности сотрудников и планировании развития кибербезопасности компании и всего бизнеса.

Категория восстановления киберусточивости базируется на стандартных процессах восстановления после сбоев (DRP) и планирования непрерывности ведения бизнеса (BCP). Состав контролей и мер, внедряемых в этой категории, обеспечивает резервное копирование и восстановление данных, информационных систем и активов, а также оперативное и аварийное восстановление бизнес процессов и деятельности компании после инцидента или атаки. Важным фактором является постоянный пересмотр и развитие процессов восстановления в соответствии с новыми киберугрозами для конкретной компании и в целом в мире.

Самым непонятной, на первый взгляд, является категория скоординированной защиты. На самом деле, эту категория включает в себя элементы всех категорий и объединяет их в единую стратегию обеспечения кибербезопасности и устойчивости. Как правило, в эту категорию относят также обеспечение киберстрахования компании, а также привлечение внешних специалистов для проведения цифровых расследований успешных кибератак на компанию. Координация защиты компании включает в себя как техническую составляющую, так и защиту компании в средствах массовой информации и связи с общественностью (кризисный PR), связь с органами власти, антикризисное управление и управление всеми этими аспектами. Эту категорию часто выделяют в отдельную услугу – «защита бренда», что по сути своей одно и то же.

Внедрение и обеспечение киберустойчивости компании – большой комплексный проект, который требует не только финансовых вложений, но и определенного уровня зрелости и готовности компании к нему. Поэтому, наиболее эффективным подходом к реализации такого проекта является постепенное внедрение элементов каждой категории в соответствии со стратегией развития бизнеса. Именно в балансе киберустойчивости и целей бизнеса находится необходимая гибкость для обеспечения роста и безопасности компании.